Hace unos meses, "Ophir", un alto funcionario con un rico bagaje de inteligencia convertido en un experto privado en ciberseguridad, fue llamado nuevamente al servicio.

La misión: se pidió a Ophir y un equipo de expertos que examinaran la seguridad de algunos de los principales sistemas informáticos de Israel.Algunos sistemas se definieron como "estratégicos", otros de menor importancia. Pero dado que se gasta menos tiempo y energía en proteger estos sistemas secundarios, puede hacerlos aún más vulnerables a la infiltración. El equipo de investigación fue creado por una de las agencias gubernamentales de inteligencia e información de Israel.

La idea era tener a alguien de afuera -un par de ojos frescos- que observara estos sistemas e identificara "agujeros" y problemas que podrían haber pasado desapercibidos para el equipo habitual de ciberseguridad.

"La unidad de contraespionaje del Shin Bet nunca ha estado más ocupada", le dijeron a Ophir.

"Creemos que Israel está bajo un ataque multifactorial, una amenaza significativa para nuestra seguridad nacional. Parte del espionaje es clásico, como solía ser: agentes vivientes reclutados para beneficio personal o ideología. Sabemos cómo enfrentarlos. Pero algunos ataques se están llevando a cabo por otros medios, menos visibles y claros ".

El sospechoso inmediato en el ataque, según Ophir, era Irán. El boicot internacional contra la República Islámica obligó a Irán a construir sus propios sistemas de comunicaciones y encriptación. Con ese fin, Irán estableció una red impresionante de instituciones cibernéticas e ingenieros, y mejoró enormemente sus capacidades de robar tecnología, piratear bases de datos y sembrar virus.

Durante años, la comunidad de inteligencia de Israel ha visto muchos ataques de la inteligencia iraní en las computadoras israelíes. La pregunta es, por supuesto, qué no ve, dónde están las brechas en las paredes y qué roles juegan Hamas y Hezbollah.

El equipo de Ophir se puso a trabajar y comenzó a examinar las infraestructuras informáticas y los servidores de algunos de los principales órganos de la administración en Israel, una gran proporción de los cuales, como se mencionó anteriormente, son civiles.

Cuando llegaron los resultados, dice una persona familiarizada con el tema, Ophir quedó estupefacto; no podía creer lo que veía. "Dijo que debe haber habido un error ... que algo estaba mal con los datos, por lo que volvieron a revisar y resultó que todo estaba correcto". Otros expertos que examinaron el informe llegaron a conclusiones similares.

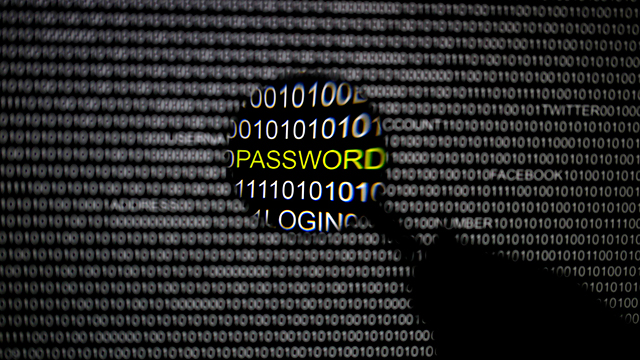

"He estado en la defensa cibernética durante muchos años y nunca había visto algo así", dijo Ophir durante una reunión para presentar las conclusiones del informe. "Muchas computadoras están infectadas, incluyendo computadoras en escuelas, hospitales, el Ministerio del Interior, infraestructuras nacionales y mucho más, todas están infectadas con malwares (software malicioso), incluidas las subfamilias de malwares, que son las más sofisticadas en su funcionamiento y forma. de la infección ".

(Foto: shutterstock)

Los investigadores se sorprendieron al descubrir que algunos de los programas maliciosos se encontraban en las profundidades de los sistemas informáticos centrales, no solo en los equipos de escritorio personales utilizados por el gobierno como se esperaba. Los sistemas mainframe son mucho más difíciles de penetrar para los hackers.

"La persona detrás de esta actividad la convirtió en una forma de arte", dice la fuente. "Esta entidad no tiene problemas para invertir enormes recursos y mano de obra. No es el hobby de nadie, y no son dos, tres o cuatro unidades las responsables de estos ataques. Es un país que invierte lo que tiene en estos ataques".

El equipo de Ophir estimó que la mano de obra requerida para estos ciberataques contra Israel está en los cientos de personas. Es mucho incluso para un país.

"Para escribir un buen código de malware, puede usar Darknet, donde puede encontrar del 60 al 70 por ciento de lo que necesita", explicó Ophir en su informe. "Pero el resto debe adaptarse a la computadora que desea piratear. Escribir que el 30 por ciento es un esfuerzo tremendo, sin mencionar la necesidad de recibir la gran cantidad de información reunida en este esfuerzo ... Quien lo hizo quiso saber todo sobre nosotros, para desnudarnos ".

Al final de la discusión, se cayó otra bomba: según el equipo de Ophir, todos estos programas maliciosos no eran de Irán, ni de Hezbollah, ni de Hamas.

Quien sea responsable de lo que se define como "la enfermedad que se propaga a todas partes, a todos los órganos del ciberespacio israelí" es un jugador completamente diferente, mucho más poderoso y, según una fuente de inteligencia israelí, mucho más peligroso que cualquier cosa que hayamos tenido. conocido.

Hace dos meses, cuando la detención del ex ministro de Gonen Segev bajo sospecha de espiar para Irán llegó a una luz caso de espionaje que preocupaba a la inteligencia israelí desde hace años y que sólo unos pocos estaban al tanto-se reveló que una de las unidades más secretas de la comunidad de inteligencia israelí, el departamento de contraespionaje del Shin Bet, trabajó en el caso.

Segev, quien fue acusado de espionaje y de ayudar al enemigo en su guerra contra Israel, es solo la punta del iceberg en los esfuerzos iraníes por establecer una infraestructura de inteligencia secreta en Israel.

(Foto: Yariv Katz)

Teherán ve los éxitos de inteligencia de Israel en contra de él y otros miembros del "frente radical" (que incluye a Siria, Hezbollah, Hamas y Jihad Islámica) e intenta producir su propio esfuerzo de recopilación de inteligencia contra objetivos israelíes. Mientras tanto, en esta guerra secreta entre Teherán y Jerusalén, los iraníes han logrado principalmente reclutar personas cuyo acceso a los secretos es limitado, incluyendo -si es que las acusaciones en su contra son ciertas- Gonen Segev.

Segev fue un ministro israelí a principios de la década de 1990, y luego fue declarado culpable de intentar contrabandear 32,000 pastillas de éxtasis en Israel, y fue enviado a cinco años de prisión. Después de su liberación, 3,5 años después, dejó Israel y se mudó a Nigeria.

Sin embargo, la regla de oro del trabajo de inteligencia es "solo sabes lo que sabes". Por lo tanto, la suposición de trabajo de la unidad de contraespionaje es que los iraníes pueden haber tenido éxito en reclutar y operar activos con alto acceso a secretos israelíes sensibles.

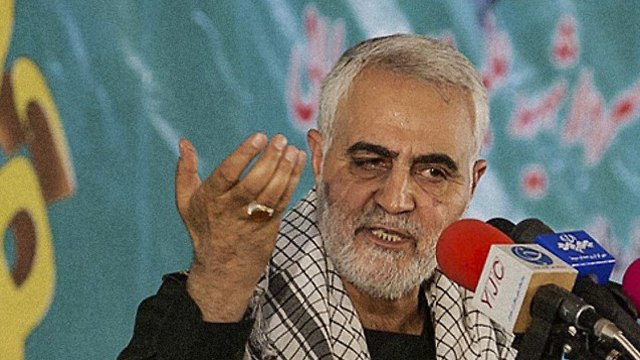

Los iraníes operan dos importantes organizaciones de inteligencia contra Israel: la primera es la Fuerza Quds, la unidad especial de la Guardia Revolucionaria comandada por Qasem Soleimani, que tiene como objetivo "exportar" la revolución islámica a otros países y dañar a quienes intentan frustrar la revolución.

El comandante de la Fuerza Quds Qasem Soleimani (Foto: MCT)

La segunda organización es el Ministerio de Inteligencia de la República Islámica de Irán (MOIS), que se parece, en cierta medida, al Mossad. Similar al Mossad, el MOIS tiene sucursales en todo el mundo, y es esta organización la que reclutó a algunos de los agentes que operan en Israel.

"Los iraníes están disparando en todas las direcciones", dice una fuente de inteligencia que está familiarizada con los detalles del caso Segev, así como con otros intentos iraníes publicados y no publicados de reclutar activos israelíes.

En otras palabras, según la fuente, los iraníes están reclutando tantos activos como pueden, objetivos de alta calidad como Segev y objetivos menores, como agentes palestinos que tienen poco que aportar a la organización iraní.

Hace aproximadamente una década, se produjo un incidente inusual en la comunidad de inteligencia como un "walk-in": una persona que voluntariamente ingresa en la embajada o agencia de inteligencia de un país extranjero, sin contacto o reclutamiento previo, y ofrece sus servicios como espía -cuando un hombre, cuya identidad aún es confidencial, entró en la oficina de inteligencia iraní en Estambul y divulgó información sobre aquellos que según él eran funcionarios del sistema de defensa israelí.

En la mayoría de los casos, las agencias de inteligencia consideran que las personas sin cita son fuentes poco confiables, ya que pueden servir como el portavoz de su gobierno y plantar información falsa.

Sin embargo, parece que los jefes de la división de inteligencia iraní en Estambul pensaron correctamente que no tenían nada que perder y escucharon lo que este hombre tenía que decir. Al final, el daño que causó el walk-in a Israel fue mínimo.

En 2013, el Shin Bet emitió una severa advertencia a los judíos que visitaban a familiares en Irán, contra las actividades del Ministerio de Inteligencia iraní en el consulado de la República Islámica en Estambul. La agencia israelí descubrió que los iraníes usaban la dependencia de los judíos persas de las visas a Irán para reclutarlos como agentes.

El daño en este caso también fue mínimo, y los pocos casos que expuso el Shin Bet no justificaron una acusación formal, por lo que los sospechosos se marcharon con solo una advertencia.

Aunque la información recopilada por Irán en estos casos fue escasa, estos intentos y otros demuestran los esfuerzos iraníes por infiltrarse en la inteligencia israelí. La mayor parte del esfuerzo se centra en reunir "inteligencia positiva", es decir, obtener información sobre objetivos potenciales, orden de batalla, ubicación de individuos importantes, etc. Este fue el caso de Ali Mansouri .

Ali Mansouri

Según la investigación del Shin Bet, Mansouri vivió en Irán hasta 1980. Más tarde se trasladó a Turquía y probó suerte como empresario hasta 1997, cuando se le concedió una visa belga. En 2007, regresó a Irán y reanudó sus empresas. Cinco años más tarde, fue reclutado por la Fuerza Quds como agente operativo contra Israel.

Mansouri cambió su nombre por el de Alex Manes y en 2013 partió con su pasaporte belga a Israel en una misión para reunir información sobre las embajadas y las instalaciones secretas israelíes. Se le encomendó la tarea de establecer una infraestructura comercial que sirviera de fachada para las actividades de inteligencia iraníes. Por lo tanto, parte de su misión era establecer conexiones comerciales en Israel y asumir proyectos a largo plazo que justificarían una opinión a largo plazo en Israel.

Mansouri recibió una generosa financiación, utilizó su negocio de ventanas y techos como fachada e intentó establecer contactos con los propietarios de negocios de Tel Aviv. Para ayudar a establecer su historia de portada, incluso publicó una foto de perfil de Facebook con Tel Aviv como telón de fondo. Cuando el Shin Bet lo arrestó en 2013, encontraron fotos de varios sitios sensibles en Israel, incluido el edificio de la Embajada de Estados Unidos.

En enero de 2018, el Shin Bet descubrió una célula operada por la Fuerza Quds de Sudáfrica bajo el mando de Muhammad Maharmeh, un estudiante de ingeniería informática de Hebrón. Maharmeh, de acuerdo con una investigación del Shin Bet, fue reclutado por un pariente que vivía en Sudáfrica. Entre sus misiones se encontraba el reclutamiento de un ciudadano árabe-israelí responsable de fotografiar el territorio israelí y la recolección de dinero israelí y tarjetas SIM, para ser utilizado en futuras operaciones de inteligencia iraníes.

África, un área donde los iraníes se sienten cómodos para operar, también aparece en la historia de Segev. Esta vez es Nigeria. Según una versión, fue el Ministerio de Inteligencia iraní el que se dirigió a Segev y solicitó una reunión bajo la apariencia de una reunión oficial sobre agricultura y agua.Según otra versión, Segev fue quien inició el contacto.

Gonen Segev en Nigeria

Una investigación del Shin Bet reveló que Segev visitó Irán dos veces, lo que le dificulta argumentar que se trataba de simples viajes de negocios. Su equipo de defensa argumenta que Segev actualizó la comunidad de inteligencia israelí e incluso ofreció sus servicios como agente doble, pero los funcionarios del Shin Bet rechazan rotundamente estas afirmaciones.

¿Lo que realmente sucedió? El tribunal decidirá, pero lo cierto es que Segev no infligió daños graves a la inteligencia israelí, ya que no ha estado en contacto con el círculo de los responsables de la toma de decisiones en dos décadas.

Todo esto, por supuesto, no disminuye la severidad de sus presuntos actos, si se determina que los cometió. Pero estos y otros casos sí señalan dos hechos importantes: uno, los iraníes están tratando de infiltrarse en la inteligencia israelí. Y dos, de acuerdo solo con los casos que han visto la luz del día, el éxito de Irán en estos esfuerzos no ha sido grandioso.

"Hoy, el Shin Bet se enfrenta a desafíos más importantes", dice un ex comandante de división. Estos desafíos se llaman China y Rusia. En los últimos años, estos países con poderes mundiales han intentado atacar a Israel de diversas maneras, de forma similar a las que se han llevado a cabo contra otros países occidentales.

La piratería rusa en los servidores del Partido Demócrata de EE. UU. Y la publicación de datos estadounidenses robados por WikiLeaks se consideran algunos de los eventos que allanaron el camino para la victoria de Donald Trump, y ahora está en el centro de una investigación del FBI liderada por el investigador Robert Mueller, que se ocupa de supuestos vínculos entre la campaña de Trump y la inteligencia rusa en el tiempo previo a las elecciones presidenciales de 2016.

(Foto: AFP)

El spyware utilizado por los rusos en sus ataques internacionales fue desarrollado por dos grupos hackers rusos, apodados "Fancy Bear" y "Cozy Bear", que se cree están asociados con dos organizaciones de inteligencia rusas: la Inteligencia Militar Rusa (GRU) y la Federación Rusa. Servicio Federal de Seguridad (FSB).

"La conclusión del espionaje ruso es bastante clara", dice Holger Stark, editor adjunto de Die Zeit y uno de los periodistas más conocidos de Alemania (que también se asoció con Yedioth Ahronoth en varias historias de investigación).

"Los rusos toman todo lo que pueden y distribuyen spyware en ataques muy grandes, a través de toda la red global, con el fin de infiltrarse en tantos lugares como sea posible", dice Stark. "El principio: más intentos, más éxito. Solo en algunos casos buscan un objetivo específico y ejecutan un ataque a medida".

Stark dijo esto después de que uno de los "osos" rusos fue descubierto en los servidores del parlamento alemán, y se robaron cantidades masivas de información. La información aún no se ha publicado, aparentemente por dos razones: Primero, los diplomáticos y políticos alemanes eran simplemente demasiado aburridos para los rusos, ya que no podían encontrar nada lo suficientemente jugoso como para publicar.

En segundo lugar, el gobierno alemán advirtió inequívocamente al presidente ruso Putin que no toleraría la publicación de estos materiales. Estos "osos", que también se han descubierto en Israel, son solo un ejemplo de la transformación que ha sufrido la guerra de contraespionaje.

Edificio ruso FSB (Foto: AFP)

En consecuencia, hace unos dos años, la unidad de contraespionaje de Israel ha experimentado un cambio importante: "La búsqueda del clásico espía que llevaba un impermeable negro ya no es relevante", dice un ex jefe de la unidad. "El entorno ha cambiado, los métodos han cambiado, los enemigos ya no son los enemigos clásicos, o al menos no solo ellos. La unidad tuvo que pasar por un cambio significativo".

El mapa de objetivos del adversario también ha crecido considerablemente: los espías no solo buscan recopilar información sobre las armas secretas y el orden de batalla de las FDI, sino que también, por ejemplo, intentan influir en los procesos gubernamentales democráticos.

Muchos países de todo el mundo invierten enormes recursos en estos campos, "y la razón detrás de eso es clara", agrega el ex jefe de unidad."Estados Unidos y la Unión Soviética invirtieron una gran cantidad de recursos en preparativos para la guerra y en la construcción de ejércitos y enormes flotas de misiles. Hoy, con una inversión mucho menor, puedes obtener un material que es mucho más significativo".

"Así que es verdad que cuando escuchas acerca de miles de personas reclutadas para las diferentes divisiones cibernéticas de la inteligencia rusa, suena como mucho para nosotros, pero debes recordar que cuando comparas esto con invertir en ejércitos reales, no es nada, " Él concluyó.

"En el mundo de hoy, la idea de que se reclutara Gonen Segev suena cojo, como el propio Gonen Segev", dice el Dr. Nimrod Kozlovski, profesor y coordinador de estudios cibernéticos en la Escuela de Administración de Empresas de la Universidad de Tel Aviv.

Gonen Segev (Foto: Yariv Katz)

"¿Qué valor real hay para alguien como Segev? Hoy, la alternativa a la recopilación de inteligencia clásica, principalmente en China y Rusia, es un dispositivo de escucha hecho por compañías chinas (llamado 'puerta trasera' o 'Logicbomb' en jerga de inteligencia) que puede ser plantado dentro de los equipos de comunicaciones, y dado que es parte del equipo en sí, es muy difícil de localizar. De esta forma, puedes acceder a los teléfonos de los altos funcionarios y plantar el dispositivo en los propios cuadros ", añade el Dr.Kozlovski.

Tal espionaje es una amenaza para Israel. Un ex oficial de seguridad de una compañía privada israelí explica: "Debido a que Israel externaliza una gran parte de las actividades del establecimiento de defensa de Israel a empresas privadas que desarrollan sistemas clasificados, a veces no es necesario alcanzar la punta del misil o el sistema que lo opera "

"Puede dirigirse al personal de logística o comercialización en la compañía que fabrica el sistema, o los académicos y empleados de alta tecnología que no están en primera línea y no se ven a sí mismos como objetivos de ataque", dijo el oficial.

En los últimos años, bajo la dirección del Shin Bet, las compañías de seguridad comenzaron a implementar diversas medidas contra el espionaje ruso y chino en Israel. El Shin Bet impidió que una gran compañía telefónica china participara en una licitación para suministrar infraestructura a los sistemas de comunicaciones en Israel.

Algunas compañías de seguridad israelíes han prohibido a sus empleados usar teléfonos chinos después de que se revelara que los servidores del primer ministro indio, provistos por una compañía china, estaban infectados con virus sofisticados.

(Foto: shutterstock)

La agencia detrás de la plantación de estos virus estaba interesada no solo en asuntos de seguridad, sino también, y quizás principalmente, en secretos diplomáticos, económicos y políticos.

En estos días, los gobiernos en el exterior invierten una gran cantidad de esfuerzos para evitar tales infiltraciones extranjeras en los procesos políticos.

En sus reuniones con colegas israelíes, el personal de inteligencia extranjera habló extensamente sobre sus preocupaciones con respecto a los rusos y el uso de la inteligencia china para influenciar el proceso democrático en sus países. Fuentes británicas afirmaron, por ejemplo, que estos intentos tuvieron un impacto significativo en los resultados del referéndum Brexit.

El Shin Bet se negó a cooperar con este artículo, por lo que no proporcionaron una respuesta a la pregunta de si se descubrieron intentos de influir en la política y los políticos en Israel; pero lo que es verdad en el exterior también puede ser cierto en Israel.

Para gestionar estos nuevos desafíos, la unidad de contraespionaje del Shin Bet comenzó a reclutar personal de diversos campos que no se consideraban necesarios en el pasado: economistas, ingenieros informáticos, empleados de alta tecnología y, en resumen, todos aquellos que saben cómo tratar con la nueva amenaza

Pero incluso hoy, Rusia y China todavía están tratando de recopilar información a través de canales más clásicos. En los últimos años, por ejemplo, ha habido bastantes intentos de penetrar en Israel a través de las industrias y la academia israelíes. A través del personal académico, los agentes de inteligencia pueden obtener un canal directo para los responsables de la toma de decisiones: los políticos o los altos funcionarios que susurran al oído de los políticos.

En los últimos meses, el personal de contraespionaje del Shin Bet ha impartido conferencias para aumentar la conciencia y explicar la amenaza actual en fábricas, empresas y el mundo académico.

El personal de Shin Bet presentó ejemplos de investigaciones aparentemente inocentes hechas por un instituto de investigación u otro. "Es posible que se le pida que viaje a países extranjeros para asistir a alguna conferencia, y luego incluso obtener una beca ... Alguien puede pedirle que escriba un artículo sobre un tema que no está clasificado y que obviamente es inocuo. Este es el primer enlace en el cadena de recopilación de inteligencia ", dijo el conferenciante.

El conferenciante también describió varias formas de establecer contacto, todas muy suaves y amigables, incluido el almuerzo con un diplomático chino, una invitación a una conferencia en el Instituto Cultural Chino y más. Una institución académica israelí se negó recientemente a abrir dicho centro cultural en su propiedad.

Un empleado de la compañía de defensa que estuvo presente en un evento académico cultural dijo que una fuente rusa intentó contactarlo, y no entendió por qué, hasta que le preguntaron por su padre, un ex alto oficial de las FDI. Otro académico que asistió a la conferencia dijo al personal de Shin Bet: "Ahora, después de que dijiste todo esto, me di cuenta de que intentaron contactarme".

Una vez que el Shin Bet descubre que alguien es realmente el objetivo de los servicios de inteligencia rusos o chinos, prefiere poner fin a él de la manera más silenciosa posible. Se vuelven hacia el objetivo, le advierten que la persona que se le acercó no es inocente, y le piden que corte los lazos con él. En la mayoría de los casos, la solicitud se cumple de inmediato.

El problema, al parecer, radica en la conciencia pública. Recientemente, los oficiales de seguridad llevaron a cabo una investigación en una instalación clasificada para examinar la sospecha de que la información se filtró a través de las redes sociales. Los funcionarios de seguridad iniciaron sesión en la red con un perfil falso, y en un corto período de tiempo lograron obtener la información clasificada en cuestión logrando que otros usuarios hablen. Este fue un incidente embarazoso.

Roie Yellinek, investigadora doctoral en la Universidad Bar-Ilan y miembro del Centro Begin-Sadat de Estudios Estratégicos, trató de crear conciencia sobre esta amenaza mediante la creación de un foro especial sobre China. "Me dirigí a una de las instituciones académicas que se especializan en el mundo cibernético. Durante la reunión, a la que fui invitado con gran entusiasmo, entró un profesor distinguido, y cuando escuchó de lo que estábamos hablando, dijo: 'Hablando de El espionaje ruso o las amenazas cibernéticas son una señal de alarma, hablar de espionaje chino o amenazas cibernéticas es una bandera roja oscura, 'e inmediatamente salió de la habitación'.

(Foto: Reuters)

Otro método, que los chinos han convertido en un arte, son los contactos comerciales. "Cada reunión con los chinos generalmente tiene entre cuatro y seis representantes", dice el director general de una compañía de seguridad israelí que asistió a varias de esas reuniones.

"Solo uno de ellos habla, y aparentemente no habla inglés, hay un intérprete, pero está claro que todos entienden muy bien el inglés. A veces incluso escriben lo que se dijo en papel o en las computadoras antes de traducirlo", dijo el CEO. adicional.

De esta forma, los chinos pueden moverse rápidamente, controlar la situación, digerir los datos y mantener toda la conversación enfocada en la dirección que elijan, sin ser molestados.

La conversación en muchos casos comienza con palabras de adulación para el Estado de Israel y para el pueblo judío. El mismo CEO, que declaró haber sostenido más de 10 negociaciones con varios funcionarios chinos en los últimos tres años, algunos privados, algunos gubernamentales (incluidas las organizaciones de inteligencia chinas), dice: "Es como si todos estuvieran leyendo el mismo libro, las instrucciones para una agente de inteligencia sobre cómo ponerse en contacto con los israelíes y adularlos. Dicen: "Somos una cultura de 5.000 años de antigüedad, ustedes son el pueblo judío, una cultura de 3.500 años, y los estadounidenses tienen solo 200 años de edad y están ocupados en McDonald's. Te admiramos por la forma en que lograste preservar tu cultura a pesar de los 2.000 años de exilio, y hay muchas similitudes entre nuestra cultura y la tuya '".

Entonces, los chinos comienzan a mostrar interés en la compañía israelí y sus productos. "Están alertas, bien informados y quieren saber todo. Anotan todo lo que decimos y les interesa todo lo que tenemos para contarles", explica el CEO.

El Dr. Avner Barnea, ex oficial superior de la unidad de contraespionaje del Shin Bet y ahora uno de los principales expertos en inteligencia de Israel, dice: "No vemos mucho a los rusos, pero en las conferencias de inteligencia a las que asisto, hay una gran presencia de chinos. Algunos son representantes de compañías privadas, algunos son obviamente representantes del gobierno, todos hablan un inglés excelente.

"La inteligencia competitiva es de gran interés para ellos. Cuando intentes explicarles que el 80 por ciento de las 500 empresas más grandes del mundo lidian con inteligencia competitiva, la mayoría de las empresas solo lo hace de acuerdo con la ley, sin el uso de medidas cibernéticas. sin agentes de reclutamiento, sin cometer espionaje en sentido criminal, su reacción es siempre la misma: escuchan pero algunos siguen sin estar convencidos ".

(Foto: shutterstock)

Según el Dr. Barnea, "los chinos te dan la sensación de que necesitan un profundo espionaje y de que las fuentes abiertas no son suficientes para ellos. Comprendes muy bien lo que está sucediendo y no lo discuten".

Durante el proceso de negociación, los chinos aprenden mucho sobre los productos de la compañía, su personal y su sistema de ventas. Hay algunos casos en los que las partes comienzan a formular un contrato -cuyo precio suele ser mucho mayor que cualquier oferta que la empresa israelí haya recibido en el pasado de partes no chinas- y luego, justo antes de firmar el contrato, los chinos anuncian que el trato está apagado.

"A veces simplemente desaparecen", dice el gerente de marketing de una compañía cibernética israelí a la que se acercaron los chinos.

Una vez, una compañía china pagó una tarifa anticipada de millones de dólares que no pudieron recuperar, porque los sospechosos israelíes que escucharon historias sobre los chinos exigieron que mostraran sus serias intenciones. Entonces los chinos mostraron a los israelíes que son serios, que pagaron, pero cuando las negociaciones avanzaron, los chinos decidieron abandonar el trato.

Muchas compañías israelíes experimentaron esto antes. "Al final, resulta que detrás de todos estos acuerdos, los chinos no tienen ningún deseo de comprar realmente. En su lugar, desean estudiarlo y espiarlo", dice el CEO de una empresa cibernética.

"Durante las negociaciones, los chinos obtienen información sobre el modelo comercial, el tipo de tecnología utilizada, los clientes, los secretos comerciales de la empresa y luego se evaporan", explicó el CEO.

Otras compañías israelíes se encontraron con intentos de espionaje chino aún menos sutiles.

Un día, una delegación china llegó a Herzliya para hablar sobre la compra de una gran empresa israelí de tecnología de seguridad. Ofrecieron una suma astronómica, algo así como cuatro veces la mejor oferta presentada por una empresa occidental. "Luego, en el medio de la reunión", recuerda uno de los gerentes de la compañía, "uno de los empresarios chinos salió de la habitación sin siquiera preguntar dónde estaba el baño.

"Me tomó un minuto o dos darme cuenta de eso y recordar que había dejado su bolso. Lo seguí y lo vi deambular por las oficinas de la compañía con la bolsa, que sin duda he llevado una cámara o algún tipo de equipos de transmisión para ciberataques ", dijo el gerente.

El CEO de otra compañía relató su visita a Beijing, donde se reunió con una agencia de inteligencia china con el permiso del Ministerio de Defensa y el Mossad: "Llegamos allí y tomamos todas las medidas necesarias para proteger nuestra información. el estacionamiento provisional en Alemania y obtuve otro teléfono, limpio esta vez. La computadora portátil que traje conmigo también era nueva y solo contenía algunas presentaciones. Cuando volvimos, tomamos todos nuestros dispositivos "limpios" y descubrimos que todos y cada uno uno de ellos fue infectado, de pies a cabeza, con innumerables spyware que fueron trasplantados a los dispositivos a través de las redes WiFi en nuestros hoteles. Tuvimos que tirar todos estos dispositivos a la basura porque no estábamos seguros de poder eliminar todo los virus ".

¿Por qué los israelíes tienen tanto miedo de hablar de esto? El Dr. Kozlovsky explica: "Porque hay empresas israelíes que están haciendo exactamente las mismas cosas. Es decir, el desarrollo de herramientas de piratería informática y ciberespionaje, entonces, ¿qué reclamo podemos tener contra los chinos?"

"No solo eso, nadie tiene problemas para hablar mal de Irán o Hezbollah, pero nadie -ni el gobierno israelí, ni los académicos, y ciertamente no las entidades comerciales privadas- quiere golpear al oso ruso o al gigante chino que hace tiempo que despertó ", Concluyó el Dr. Kozlovsky.

https://www.ynetnews.com/articles/0,7340,L-5320392,00.html