MALWARE DE LA NSA FILTRADO ESTA PERMITIENDO EL SECUESTRO DE ORDENADORES EN TODO EL MUNDO

Sam Biddle

A MEDIADOS DE ABRIL, un arsenal de potentes herramientas de software aparentemente diseñado por la NSA para infectar y controlar los ordenadores Windows fue filtrada por una entidad única conocida como la “sombra Brokers.” Ni siquiera un mes más tarde, la amenaza hipotética de que los delincuentes utilizaría las herramientas contra el público en general se ha convertido en real, y decenas de miles de computadoras en todo el mundo están ahora paralizado por un rescate exigiendo parte desconocido.

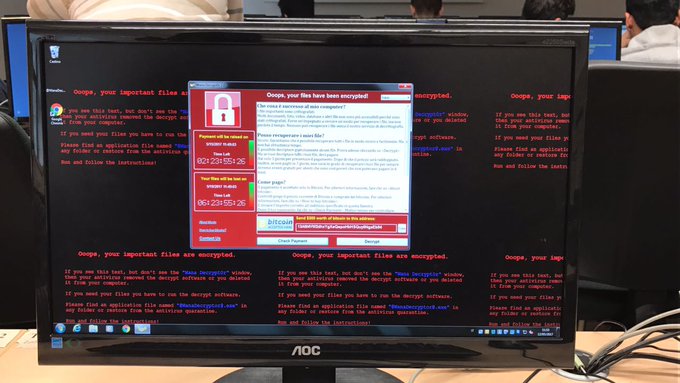

El gusano malicioso hacerse cargo de las computadoras va por los nombres “WannaCry” o “¿Quieres Decryptor.” Se propaga de una máquina a silencio y permanece invisible para los usuarios hasta que se presenta a sí misma como la llamada ransomware, que los usuarios sepan todos sus archivos se han cifrada con una clave que sólo conocen el atacante y que serán bloqueados hasta que paguen $ 300 a una parte anónima utilizando la criptomoneda Bitcoin. En este punto, la propia computadora se vuelve inútil para otra cosa que el pago de dicho rescate nada. El precio sube a $ 600 después de unos días; después de siete días, si no se paga el rescate, el hacker (o hackers) harán que los datos inaccesibles de forma permanente (WannaCry víctimas tendrán un reloj de cuenta atrás a mano para ver exactamente cuánto tiempo les queda).

Ransomware no es nueva; para las víctimas, tal ataque es normalmente un dolor de cabeza colosal. Pero brote vicioso de hoy se ha extendido ransomware en una escala masiva, golpear no sólo a los ordenadores personales, pero según los informes cuidado de la salud, la infraestructura de comunicaciones, logística y entidades gubernamentales.

Reuters dijo que “los hospitales a través de Inglaterra reportaron el ataque cibernético estaba causando grandes problemas a sus servicios y al público en las zonas afectadas estaban siendo aconseja que únicamente buscar atención médica en caso de emergencia”, y que “el ataque había afectado a los sistemas de imágenes de rayos X, la prueba de la patología resultados, los sistemas de telefonía y sistemas de administración de pacientes “.

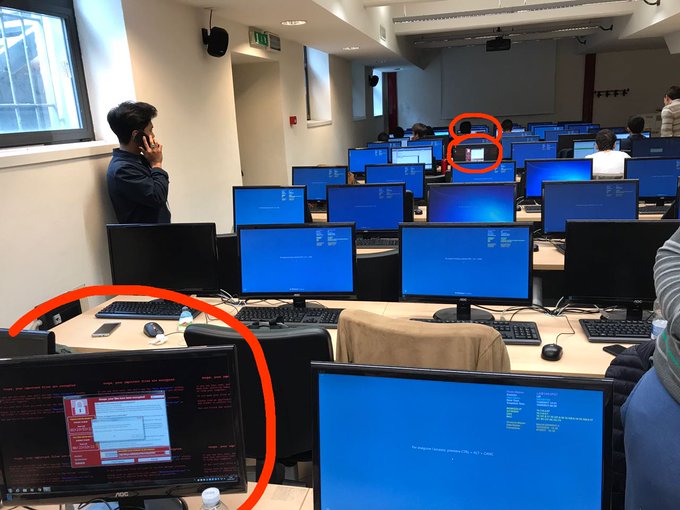

El gusano también habría llegado a las universidades, una de las principales de telecomunicaciones español, FedEx , y el Ministerio del Interior de Rusia .En total, los investigadores han detectado infecciones WannaCry en más de 57.000 ordenadores a través de más de 70 países (y contando - estas cosas se mueven muy rápidamente).

Según los expertos seguimiento y análisis del gusano y su propagación, esto podría ser uno de los ataques registrados grave de la historia de este tipo. El investigador de seguridad que tweets y blogs como MalwareTech dijo a la intercepción, “nunca he visto algo como esto con ransomware”, y “el último tornillo sin fin de este grado que puedo recordar es Conficker.” Conficker era un gusano de Windows notoria vio por primera vez en 2008; pasó ainfectar a más de 9 millones de ordenadores en casi 200 países .

Lo más importante, a diferencia de anteriores masivamente replican los gusanos informáticos e infecciones ransomware, continuo ataque WannaCry de hoy parece estar basado en un ataque desarrollado por la NSA, ETERNALBLUE nombre en código. El arma de software estadounidense habría permitido a los piratas de la agencia de espionaje que se rompen en potencialmente millones de ordenadores Windows explotando una falla en la forma en ciertas versiones de Windows implementan un protocolo de red utilizado para compartir archivos e imprimir. A pesar de que Microsoft fija la vulnerabilidad ETERNALBLUE en una actualización de software de marzo, la seguridad siempre que se basó en los usuarios de computadoras mantener sus sistemas al día con las actualizaciones más recientes. Es evidente que, como siempre ha sido el caso, muchas personas (incluyendo en el gobierno) no están instalando actualizaciones. Antes, no habría habido un cierto consuelo en saber que sólo los enemigos de la NSA tendrían que temer tener ETERNALBLUE utilizado contra ellos - pero desde el momento en que la agencia perdido el control de su propio explotar el verano pasado, no ha habido tal seguridad. Hoy muestra exactamente lo que está en juego cuando los hackers del gobierno no pueden mantener sus armas virtuales encerrados. Como investigador de seguridad Matthew Hickey, que rastreó las herramientas NSA filtrados el mes pasado, dijo, “Estoy realmente sorprendido de que un malware en armas de esta naturaleza no se extendió más pronto.”

La infección seguramente volverá a encender argumentos sobre lo que se conoce como el Proceso de vulnerabilidades equidad, el procedimiento de toma de decisiones se utiliza para decidir si la NSA debe utilizar una debilidad de seguridad se descubre (o crea) por sí mismo y mantenerlo en secreto, o compartirlo con los afectados empresas para que puedan proteger a sus clientes. Christopher Parsons, un investigador de la Universidad de Citizen Lab de Toronto, dijo a la intersección claramente: “ataque ransomware de hoy está siendo posible gracias a trabajos anteriores realizados por la NSA”, y que “lo ideal sería llevar a más revelaciones que mejorarían la seguridad de los dispositivos a nivel mundial “.

Pero incluso si la NSA estaban más dispuestos a divulgar sus hazañas en lugar de acaparamiento de ellos, aun, estaríamos ante el problema que realmente no parecen demasiadas personas que se preocupan por actualizar su software. “Actores maliciosos explotan vulnerabilidades años de edad de forma rutinaria al llevar a cabo sus operaciones”, señaló Parsons. “No hay ninguna razón que dan a conocer más agresivo de las vulnerabilidades a través de la PEV cambiaría esas actividades.”

Un portavoz de Microsoft proporciona el siguiente comentario:

Hoy nuestros ingenieros añadieron detección y protección contra el nuevo software malicioso conocido como Ransom: Win32.WannaCrypt. En marzo, hemos proporcionado una actualización de seguridad que proporciona protección adicional contra este potencial ataque. Los que se están ejecutando nuestro software antivirus gratuito y tienen habilitadas las actualizaciones de Windows, están protegidos. Estamos trabajando con los clientes para proporcionar ayuda adicional.

Actualización: 12 Mayo, 2017, 15:45

Este post ha sido actualizado con un comentario de Microsoft.

Actualización: 12 Mayo, 2017, 16:10

Este post ha sido actualizado con un conteo más actual del número de países afectados.

https://theintercept.com/2017/05/12/the-nsas-lost-digital-weapon-is-helping-hijack-computers-around-the-world/

No hay comentarios:

Publicar un comentario