Se dice que el ataque de phishing iraní tiene como objetivo a altos funcionarios israelíes, ex embajador de EE. UU.

La empresa cibernética Check Point dice que la ex ministra de Relaciones Exteriores Tzipi Livni, ex mayor general de las FDI, está entre los objetivos; Los atacantes intentaron, y en ocasiones lograron, obtener el control de las cuentas de correo electrónico.

por MICHAEL BACHNER

Ilustrativo: un experto en seguridad cibernética se para frente a un mapa de Irán mientras habla con los periodistas sobre las técnicas de piratería iraní, el 20 de septiembre de 2017, en Dubai, Emiratos Árabes Unidos. (AP/Kamran Jebreili)

Los piratas informáticos iraníes lideraron recientemente una operación de phishing dirigido contra objetivos de alto rango israelíes y vinculados a Israel, incluida la ex ministra de Relaciones Exteriores Tzipi Livni y un ex embajador de Estados Unidos en el estado judío, dijo el martes una firma de ciberseguridad israelí.

En un comunicado, Check Point Research describió el ataque y dijo que empleó una amplia gama de cuentas de correo electrónico falsas para hacerse pasar por partes confiables, apoderarse de las cuentas de los objetivos, robar información y usarla para atacar nuevos objetivos. En muchos casos, la correspondencia por correo electrónico o los documentos vinculados por los atacantes hacían referencia a problemas de seguridad relacionados con Irán e Israel.

Check Point dijo que su análisis lo llevó a creer que el ataque fue perpetrado por un grupo iraní llamado Phosphorus, que tiene una larga historia de realizar operaciones cibernéticas de alto perfil alineadas con los intereses de Teherán, así como de atacar a funcionarios israelíes.

Check Point no nombró a los objetivos para proteger su privacidad, con la excepción de Livni, quien accedió a que se publicara su nombre. La lista de objetivos también incluía a un conocido ex mayor general de las Fuerzas de Defensa de Israel que ocupó un “puesto muy delicado”, el actual presidente de uno de los principales grupos de expertos en seguridad de Israel, el ex presidente de un conocido centro de investigación y un alto ejecutivo en la industria de defensa israelí.

Según el comunicado, los piratas informáticos "se apoderaron de la cuenta de las bandejas de entrada de algunas víctimas y luego secuestraron las conversaciones de correo electrónico existentes para iniciar ataques desde una conversación de correo electrónico ya existente entre un objetivo y una parte confiable y continuar esa conversación de esa manera".

Crearon un sitio web falso de acortador de URL para disfrazar los enlaces de phishing, llamándolo Litby[.]us, aparentemente tratando de parecerse al popular servicio de acortador de URL de Bitly. También utilizaron un servicio legítimo de verificación de identidad, validation.com, para el robo de documentos de identidad.

“El propósito visible de esta operación parece ser… obtener acceso a las bandejas de entrada de las víctimas, su información de identificación personal y sus documentos de identidad”, dijo Check Point.

La líder de la oposición Tzipi Livni asiste a una reunión de facciones en la Knesset el 19 de noviembre de 2018. (Miriam Alster/FLASH90)

Livni, exdiplomática y política veterana que se desempeñó como ministra de Relaciones Exteriores, viceprimera ministra y ministra de Justicia, fue contactada por correo electrónico por alguien que se hizo pasar por el exmayor general de las FDI, quien estaba usando la cuenta de correo electrónico auténtica de este último después de hacerse con el control de la cuenta.

El correo electrónico contenía un enlace a un archivo que el atacante le pidió a Livni que abriera. “Cuando se retrasó en hacerlo, el atacante se le acercó varias veces para pedirle que abriera el archivo con la contraseña de su correo electrónico”, despertando sus sospechas, según Check Point.

Correos electrónicos de la cuenta genuina de un ex mayor general de las FDI enviados a la ex ministra de Relaciones Exteriores Tzipi Livni, como parte de un presunto ataque de phishing de lanza iraní. (Investigación de Check Point/cortesía)

“Cuando se reunió con el ex mayor general y le preguntó sobre el correo electrónico, se confirmó que él nunca le envió un correo electrónico de este tipo”, dice el comunicado. “Luego se acercó a Check Point para investigar este evento sospechoso”.

En otro caso, los atacantes se hicieron pasar por un diplomático estadounidense que anteriormente se desempeñó como embajador de los Estados Unidos en Israel y atacaron al presidente del grupo de expertos en seguridad. Iniciaron una correspondencia por correo electrónico que siguió a un hilo genuino de copia y pegado entre los dos funcionarios de dos semanas antes, que fue robado de la bandeja de entrada de uno de ellos.

Un intercambio de correos electrónicos entre un presunto pirata informático iraní que se hace pasar por un ex embajador de EE. UU. en Israel y el presidente de uno de los principales grupos de expertos de Israel. (Investigación de Check Point/cortesía)

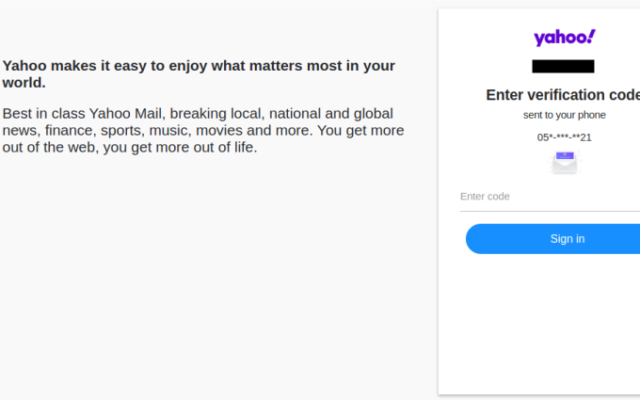

Check Point dijo que la campaña tenía varias características para indicar que estaba dirigida por una entidad respaldada por Irán, incluida una página de inicio de sesión de Yahoo falsa copiada de una dirección IP iraní y una sección de código comentada que indica que también puede haber sido utilizada en un ataque previo de Phosphorus.

Una página de inicio de sesión falsa de Yahoo utilizada en un supuesto ataque de phishing de lanza iraní. (Investigación de Check Point/cortesía)

La noticia llegó dos días después de que los medios hebreos informaran que las agencias de seguridad israelíes y turcas habían descubierto el mes pasado un complot iraní para secuestrar a turistas israelíes en Turquía y lo habían frustrado en el último momento. Desde entonces, Israel ha emitido una advertencia de viaje de alto nivel a Estambul.

El mes pasado, la agencia de seguridad Shin Bet dijo que había descubierto y frustrado un intento de agentes iraníes de atraer a académicos, empresarios y exfuncionarios de defensa israelíes al extranjero, en un esfuerzo por secuestrarlos o dañarlos.

También en mayo, el Shin Bet dijo que descubrió una operación iraní que intentaba reclutar a civiles israelíes para recopilar información sobre objetivos en Israel, utilizando un perfil falso en las redes sociales.

El Shin Bet ha advertido que la inteligencia iraní busca constantemente reclutar israelíes a través de Internet para recopilar información sobre el país.

El año pasado, un agente iraní casi engañó a un hombre israelí para que viajara a los Emiratos Árabes Unidos, pero canceló su viaje después de enterarse de los esfuerzos iraníes para secuestrar o dañar a ciudadanos israelíes.

En 2020, el Shin Bet arrestó a otro ciudadano israelí sospechoso de espiar para Irán.

https://www.timesofisrael.com/iranian-phishing-attack-said-to-target-top-israeli-officials-former-us-ambassador/

No hay comentarios:

Publicar un comentario